Топ 10: российские программы для защиты от троянов

Обновлено: 10.10.2024 |

Примеры атак с использованием троянов и российских и работающих в России инструментов для защиты от троянов - представлены ниже.

Пользователи, которые искали Защита от троянов, потом также интересовались следующими продуктами:

См. также: Топ 10: Антивирусы для бизнеса

Пользователи, которые искали Защита от троянов, потом также интересовались следующими продуктами:

См. также: Топ 10: Антивирусы для бизнеса

2023. Касперский поднимает цены и переходит на продажи по подписке

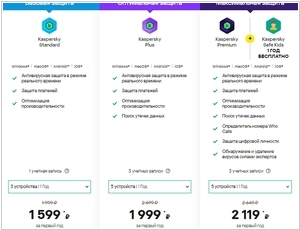

Лаборатории Касперского переводит продажи своих продуктов на подписную модель. Ею смогут воспользоваться и предприниматели. Для подписки доступны три тарифных плана: Kaspersky Standard, Kaspersky Plus и Kaspersky Premium. Стоимость годовой подписки на них с учетом скидки на первый год составляет от 1999 руб. (для одного устройства). Во всех трех планах будет доступна защита от сталкерского ПО, троянцев-шпионов и несанкционированного доступа к камере и микрофону. Kaspersky Plus дополнен функциональностью, благодаря которой пользователь получит уведомление, если его конфиденциальные данные из сторонних сервисов попадут в открытый доступ, в том числе в дарквеб. Все тарифные планы доступны для устройств на базе Windows, macOS, iOS и Android.

2021. Российские компании атакует хитрое шпионское ПО, спрятанное в системном реестре Windows

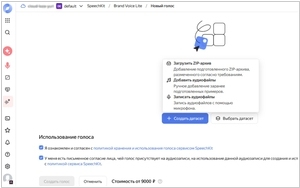

Бесфайловый RAT-троянец и кейлоггер DarkWatchman атакует российские организации. Первые сведения о существовании DarkWatchman появились в ноябре 2021 г. Тогда злоумышленники начали распространять вредонос через фишинговые рассылки внутри прилагаемого ZIP-архива. Архив содержит исполняемый файл с иконкой, имитирующей текстовый документ; исполняемый файл представляет собой еще один, самораспаковывающийся, архив WinRAR, из которого уже устанавливаются RAT-троянец, написанный на JavaScript, и кейлоггер, написанный на C#. При открытии появляется всплывающее окно с сообщением «неизвестный формат», но в реальности в этот момент в фоновом режиме устанавливаются вредоносы.

2017. Доктор Веб обнаружил новый бэкдор для Linux

Доктор Веб обнаружил новый Linux-бэкдор. Троян, получивший наименование Linux.BackDoor.Hook.1, был обнаружен вирусными аналитиками в библиотеке libz, которая используется некоторыми программами для функций сжатия и распаковки. Он работает только с бинарными файлами, обеспечивающими обмен данными по протоколу SSH. Весьма необычен способ подключения злоумышленников к бэкдору: в отличие от других похожих программ, Linux.BackDoor.Hook.1 вместо текущего открытого сокета использует первый открытый сокет из 1024, а остальные 1023 закрывает. Бэкдор Linux.BackDoor.Hook.1 может скачивать заданные в поступившей от злоумышленников команде файлы, запускать приложения или подключаться к определенному удаленному узлу. Этот троянец не представляет опасности для пользователей «Доктор Веб» – его сигнатура добавлена в базы Антивируса Dr.Web для Linux.

2015. «Доктор Веб» выпустил несигнатурный антивирус Dr.Web Katana

Компания «Доктор Веб» объявила о выпуске продукта нового поколения — несигнатурного антивируса Dr.Web Katana, предназначенного для защиты от новейших активных угроз, целевых атак и попыток проникновения, в том числе через уязвимости «нулевого дня», которые еще не известны антивирусу. Новая система защиты Dr.Web Katana основана на проактивных технологиях без использования вирусных баз: решение о необходимости нейтрализации той или иной вредоносной программы принимается только исходя из интеллектуального анализа поведения запущенных на компьютере приложений. К числу опасностей, которые зачастую невозможно предотвратить силами сигнатурного антивируса, относятся современные трояны-шифровальщики и блокировщики операционных систем. Только по троянам семейства Trojan.Encoder количество обращений в службу технической поддержки «Доктор Веб» в последнее время достигает 60% от общего количества запросов, отметили в компании. Именно эти угрозы в первую очередь отсекает новый продукт Dr.Web Katana, пояснили разработчики.

2013. «Лаборатория Касперского» заблокировала за год более 4 млн атак с использованием неизвестных java-эксплойтов

Количество обнаруженных и заблокированных «Лабораторией Касперского» атак с использованием неизвестных java-эксплойтов в период с сентября 2012 г. по август 2013 г. составило 4,2 млн. Об этом говорится в исследовании «Java под ударом – эволюция эксплойтов в 2012-2013 гг.», проведенном «Лабораторией Касперского». Все атаки были заблокированы с помощью технологии «Автоматическая защита от эксплойтов», что позволило защитить 2,25 млн пользователей решений «Лаборатории Касперского» по всему миру. Злоумышленники применяют эксплойты – вредоносные программы, использующие уязвимости в легитимном ПО, – для скрытой загрузки других вредоносных программ, нацеленных на персональные данные и деньги пользователей. При этом на протяжении долгого времени создаются разные варианты одних и тех же эксплойтов, сигнатуры которых не сразу попадают в антивирусные базы. В таких случаях эксплойты могут обойти антивирусную защиту – именно поэтому они все чаще применяются в кибератаках. Технология «Автоматическая защита от эксплойтов» доступна в защитных решениях для домашних пользователей «Анивирус Касперского» и «Kaspersky Internet Security для всех устройств», а также в рамках платформы для защиты корпоративной ИТ-инфраструктуры «Kaspersky Security для бизнеса».

2013. Троян Win32/Bicololo охотится на пользователей «Вконтакте» и «Одноклассников»

Компания Eset, международный разработчик антивирусного ПО и глобальный эксперт в сфере киберпреступности и защиты от компьютерных угроз, сообщила о растущей активности трояна Win32/Bicololo, нацеленного на русскоязычных интернет-пользователей. Win32/Bicololo представляет собой троянскую программу, целью которой является кража персональной информации пользователей. Экспертами Eset обнаружена повышенная активность распространения данной угрозы — она рассылается под видом ссылок на графические файлы со стандартным расширением .jpg. При активации подобной ссылки вместо открытия изображения начинается загрузка вредоносного файла. Попадая на компьютер пользователя, вредоносная программа модифицирует системный файл hosts и прописывает в нем IP-адреса принадлежащих злоумышленникам фишинговых сайтов. При попытке перейти на легальный сайт, пользователь автоматически перенаправляется на его фальшивый аналог.

2012. В Рунете взломано уже свыше 2 тыс. сайтов для распространения мобильных троянов

Компания «Доктор Веб» — российский разработчик средств информационной безопасности — сообщила об участившихся случаях взлома веб-сайтов, посетители которых перенаправляются на интернет-ресурсы, распространяющие вредоносное ПО. По данным компании, на сегодняшний день зафиксировано уже более 2 тыс. таких случаев взлома, и число подвергшихся атаке сайтов продолжает интенсивно расти. Среди подвергшихся атаке ресурсов замечены достаточно популярные и посещаемые порталы. Получив несанкционированный доступ к интернет-ресурсам, злоумышленники модифицируют работающие на сервере сценарии, в результате чего при открытии веб-страницы выполняется проверка user-agent пользователя. Если посетитель заходит на такой сайт со своего смартфона или планшета (т.е. его браузер работает на мобильной платформе), он перенаправляется на специально созданный интернет-ресурс. Как удалось выяснить «Доктор Веб», большинство таких сайтов распространяют вредоносное программное обеспечение, в частности, Android.SmsSend.690.origin и Android.SmsSend.122.origin.