Российские системы безопасности для видеонаблюдения

Обновлено: 11.07.2025 |

Примеры уязвимостей систем видеонаблюдения и российских решений для защиты видеонаблюдения - представлены ниже.

Пользователи, которые искали Безопасность систем видеонаблюдения, потом также интересовались следующими продуктами:

См. также: Топ 10: Сервисы видеонаблюдения

Пользователи, которые искали Безопасность систем видеонаблюдения, потом также интересовались следующими продуктами:

См. также: Топ 10: Сервисы видеонаблюдения

2025. Ivideon представил локальную систему видеонаблюдения для крупных компаний

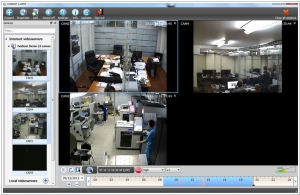

Облачный сервис видеонаблюдения Ivideon представил Ivideon Private Cloud - программно-аппаратного решения для построения масштабных высоконагруженных систем видеонаблюдения в закрытом контуре заказчика. Система устанавливается на центральном сервере, служит единой точкой входа в личные кабинеты для пользователей, позволяет осуществлять просмотр камер в режиме онлайн, в том числе несколькими пользователями одновременно, работать с архивом, управлять камерами и выполнять функции администратора. Работает под управлением ОС семейства Linux или Windows; включает приложения для работы пользователей в системе видеонаблюдения (веб-приложение c адаптируемым интерфейсом для ПК и мобильных устройств, десктоп-приложение для Linux, Windows и macOS, мобильные приложения для Android и iOS) с привычным и удобным интерфейсом платформы облачного наблюдения Ivideon. Предусмотрены локальная запись архива (сервера на объекте), централизованная, или же комбинация обоих подходов.

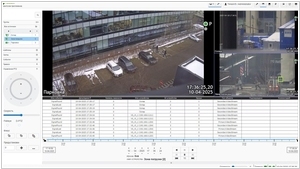

2025. Программный модуль Timex VS для организации системы IP-видеонаблюдения

Новый программный продукт – модуль системы IP-видеонаблюдения Timex VS – пополнил ИСБ Timex от Smartec. На базе ПО Timex VS можно построить подсистему видеонаблюдения в рамках единой платформы управления системой безопасности Timex или создать самостоятельную односерверную IP-видеосистему с собственными клиентскими приложениями для работы с видео. Модуль Timex VS - это кроссплатформенное решение для установки на ПК с Windows и Astra Linux. Функциональные возможности включают поддержку практически любых IP-камер, метаданных аналитики, событий, функции записи, просмотра и экспорта видео и др. Бесплатная версия ПО Timex Free позволяет построить систему видеонаблюдения начального уровня на базе Timex VS.

2023. Российские камеры видеонаблюдения оказались небезопасны

Камеры видеонаблюдения - это полноценное сетевое устройство, к которому можно получить удаленный доступ и не только просматривать чужой видеопоток, но и даже совершать атаки на всю инфраструктуру. Поэтому дешевые китайские камеры, которые не просто имеют проблемы с безопасностью, но и заведомо вшитые бэкдоры - лучше не использовать на важных объектах. Однако, с повышенным вниманием следует теперь изучать и российские камеры, даже те, которые внесены в Реестр отечественного оборудования РЭП. На Хабре опубликовали статью о том, что одна из камер российского производителя Si-Cam оказалась полностью собрана из серийных китайских компонентов и работает на китайском программном обеспечении. Таким образом, в России происходит импортозамещение китайской продукции китайской же продукцией и продают в 3 раза дороже.

2018. Kaspersky: камеры видеонаблюдения и принтеры вновь используются для DDoS-атак

Лаборатория Касперского представила отчет о DDoS-атаках через ботнеты во втором квартале 2018 г. Согласно нему, киберпреступники стали использовать для своих целей очень давние уязвимости. Например, эксперты сообщили о DDoS-атаках через известную с 2001 г. брешь в протоколе Universal Plug-and-Play. А командой Kaspersky DDoS Protection были нейтрализованы нападения, организованные с применением уязвимости в протоколе CHARGEN, описанном еще в 1983 г. Несмотря на длительность существования и ограниченную сферу применения протокола, в интернете можно найти немало открытых CHARGEN-серверов – в основном принтеров и копировальных аппаратов. При этом использование старых приемов не мешает злоумышленникам создавать новые ботнеты. Так, в Японии для проведения DDoS-атак использовались 50 тыс. камер видеонаблюдения.

2017. Эксперты Positive Technologies прогнозируют рост угроз интернета вещей

По мнению экспертов Positive Technologies, большинство разработчиков и поставщиков сетевых устройств не придают должного значения таким понятиям, как «тестирование» и «безопасность». Многие серьезные уязвимости остаются без обновлений, а если они и выходят, то пользователи не торопятся их применять. Так, в 87% систем, протестированных экспертами Positive Technologies, были найдены уязвимости, связанные с отсутствием обновлений. В среднем по миру ежемесячно в домашних сетевых устройствах — Wi-Fi- и 3G-роутерах обнаруживаются около 10 уязвимостей. В пятерку наиболее популярных устройств небезопасного Интернета вещей, которые уже сейчас используются многими людьми, по мнению экспертов Positive Technologies, входят роутеры, камеры и видеорегистраторы, навигаторы, устройства беспроводного управления и всевозможные датчики.

2009. Smartec представила 16-канальный видеорегистратор с поддержкой MPEG-4

Компания «АРМО-Системы» представила новинку от Smartec - видеорегистратор STR-1682, который преобразует видео от 16-ти аналоговых камер в цифровой формат MPEG-4 и записывает его на встроенный жесткий диск с разрешением от CIF до Full D1 и скоростью от 400 до 100 к/с. Безопасность видеоинформации и ее сохранность обеспечивается применением в STR-1682 технологии S.M.A.R.T., с помощью которой видеорегистратор постоянно контролирует работу и оценивает состояние жестких дисков. Поэтому в случае перегрева, повреждения или наступления другой критической ситуации, он сразу «проинформирует» оператора для своевременного устранения неисправности или обеспечит сохранность видеоданных. В дополнение к этому, 16-канальный видеорегистратор позволяет ограничить доступ к видеофайлам по IP-сети и на локальном уровне посредством системы паролей и разграничения прав пользователей. Наличие в STR-1682 нескольких видеовыходов позволяет оператору проводить полноценный визуальный анализ изображений, поступающих с камер с использованием различных типов мониторов.