Российские системы безопасности IoT

Обновлено: 21.12.2023 |

Примеры уязвимостей и российских систем защиты промышленного интернета вещей (IoT) - представлены ниже.

Пользователи, которые искали Безопасность IoT, потом также интересовались следующими продуктами:

См. также: Топ 7: XDR системы

Пользователи, которые искали Безопасность IoT, потом также интересовались следующими продуктами:

См. также: Топ 7: XDR системы

2017. «Доктор Веб»: злоумышленники используют интернет вещей для рассылки спама

Как показало проведенное специалистами «Доктор Веб» исследование, киберпреступники используют таких Linux-троянцев для массовых почтовых рассылок. Количество вредоносных программ, способных заражать «умные» устройства под управлением ОС Linux, непрерывно растет. Значительная их часть предназначена для DDoS-атак и обеспечения анонимности в сети. Речь идет о вредоносной программе Linux.ProxyM. Этот троянец запускает на инфицированном устройстве SOCKS-прокси-сервер и способен детектировать ханипоты - специальные ресурсы, созданные исследователями вредоносных программ в качестве приманки для злоумышленников. Соединившись со своим управляющим сервером и получив от него подтверждение, Linux.ProxyM загружает с этого сервера адреса двух интернет-узлов: с первого он получает список логинов и паролей, а второй необходим для работы SOCKS-прокси-сервера. Вирусные аналитики «Доктор Веб» выяснили, что с использованием Linux.ProxyM злоумышленники рассылают спам.

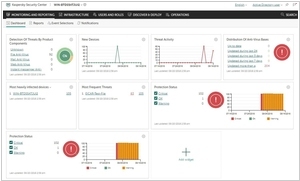

2017. Эксперты Positive Technologies прогнозируют рост угроз интернета вещей

По мнению экспертов Positive Technologies, большинство разработчиков и поставщиков сетевых устройств не придают должного значения таким понятиям, как «тестирование» и «безопасность». Многие серьезные уязвимости остаются без обновлений, а если они и выходят, то пользователи не торопятся их применять. Так, в 87% систем, протестированных экспертами Positive Technologies, были найдены уязвимости, связанные с отсутствием обновлений. В среднем по миру ежемесячно в домашних сетевых устройствах — Wi-Fi- и 3G-роутерах обнаруживаются около 10 уязвимостей. В пятерку наиболее популярных устройств небезопасного Интернета вещей, которые уже сейчас используются многими людьми, по мнению экспертов Positive Technologies, входят роутеры, камеры и видеорегистраторы, навигаторы, устройства беспроводного управления и всевозможные датчики.

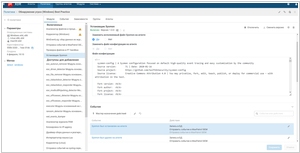

2015. Fortinet включил защиту уровней доступа в систему обеспечения ИБ

Компания Fortinet анонсировала новую архитектуру безопасного доступа. Она расширяет возможности стратегии внутренней сегментации Fortinet, благодаря чему организации могут разделять проводные и беспроводные сети на сегменты по устройствам и уровням доступа. Архитектура безопасного доступа выступает в качестве масштабной платформы для интегрированных высокоэффективных решений (от клиентских до облачных) по обеспечению информационной безопасности. Согласно прогнозу компании Gartner, к 2020 г. количество подключенных к сети конечных точек вырастет до 33 млрд. Преобладающую часть будут составлять устройства нового «удаленного» типа, входящие в сеть интернета вещей (IoT). Архитектура безопасного доступа Fortinet рассчитана на удовлетворение растущих требований к подключению и обеспечение информационной безопасности на высоком уровне. Она обеспечивает комплексную защиту от утечек данных и угроз информационной безопасности на уровне доступа. В то же время она объединяет сетевые операции и управление ими, благодаря чему нагрузка на ИТ-отделы снижается, а сетевые администраторы получают доступ к современным инструментам анализа и составления отчетов, а также к обширному портфелю гибких предложений по развертыванию доступа.